Les espions recyclent Android

Android est le système d’exploitation mobile le plus vendu au monde. Mais aussi celui qui comporte le plus de failles de sécurité. Heureusement, l’Agence nationale de sécurité (NSA) américaine vient d’en publier une version améliorée. Et open source. Une louable attention qui soulève des soupçons.

Son nom : SE Android, pour Security Enhanced (Sécurité Renforcée) Android. Sa mission : “identifier et résoudre les graves failles dans la sécurité d’Android”. Le tout, estampillé NSA, pour National security agency, les services de renseignement américains en charge de l’espionnage des télécommunications étrangères, mais également de la sécurisation des télécommunications gouvernementales américaines.

Pour faire simple, SE Android limite les dommages que pourrait entraîner une application malveillante sur les données du téléphone. Car des applications malveillantes, l’Android Market – équivalent de l’App Store d’Apple – en a hébergé beaucoup. Si certaines laissaient peser la menace d’appels indésirables et surtaxés, d’autres permettaient d’activer à distance le micro du téléphone ou encore de lire le contenu des SMS de l’utilisateur.

Chaque jour, il se vend pas moins de 700 000 téléphones fonctionnant sous Android dans le monde. Dont on peut penser que quelques-uns sont achetés par les membres des ministères et agences gouvernementales états-uniennes. Soucieuse de remplir sa mission de sécurisation des télécommunications gouvernementales, la NSA a donc publié début janvier la première mouture de SE Android. Une extension qui n’est en fait pas si nouvelle : elle est basée sur SE Linux, un autre module de sécurité développé par la NSA spécialement pour Linux, le célèbre système d’exploitation open source.

Open source, le code de SE Android l’est aussi. Il est donc accessible à tous les développeurs amateurs ou professionnels qui veulent “l’auditer”, comme on dit dans le milieu. De quoi dissiper toute inquiétude quant aux intentions réelles de la NSA. En théorie.

Entrée par la porte de derrière

Car la NSA ne se contente pas de sécuriser les télécommunications du gouvernement américain, elle exerce également une mission de renseignement électromagnétique. Aussi appelé interception des télécommunications. D’ailleurs, son site Internet donne le ton :

Nous recueillons l’information que les adversaires des Etats-Unis souhaitent garder secrète.

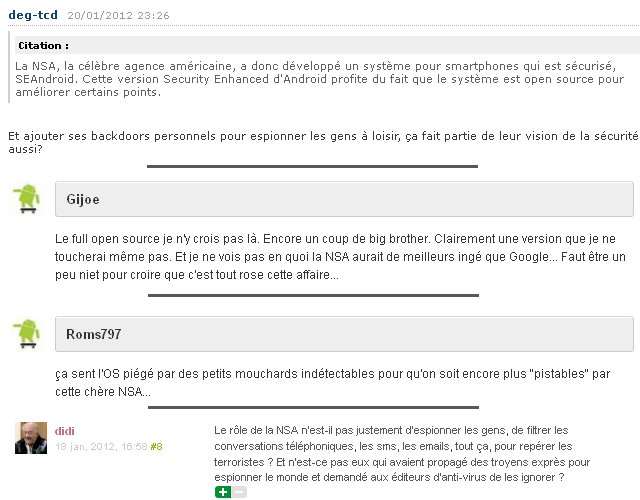

Vue sous cet angle, la sortie d’un Android amélioré par la NSA a une autre teneur. En témoignent ces commentaires méfiants glanés sur les nombreux sites de fans du système d’exploitation :

Ces “petits mouchards indétectables” pointés du doigt, ce sont les “portes dérobées” (backdoors en anglais), un genre de cheval de Troie qui permet de prendre à distance le contrôle d’un système informatique. Et donc de récupérer les données d’un utilisateur à son insu. Le problème, comme l’indique un ingénieur de recherche en sécurité informatique qui n’a pas souhaité être cité, c’est “[qu’]il est très facile d’insérer une backdoor et de la noyer au milieu de milliers de lignes de code”.

Des soupçons d’espionnage au moyen de chevaux de Troie, le gouvernement américain en a d’ailleurs connu beaucoup. En janvier 2007, un scandale éclate aux Etats-Unis lorsque la NSA admet avoir travaillé avec Microsoft à la sécurisation de Windows Vista. Deux ans plus tard, la polémique rebondit pour la même raison à propos de Windows 7, la dernière version du système d’exploitation le plus utilisé au monde. Enfin, en décembre 2010, les doutes sur les intentions des services gouvernementaux américains culminent avec l’affaire Open BSD. Gregory Perry, ingénieur informatique, révèle que son ancienne société, NETSEC, a introduit des portes dérobées dans le code d’Open BSD, un système d’exploitation libre comparable à Linux. Et qu’il remplissait-là son contrat avec le Federal Bureau of Investigation (FBI), le service de renseignement intérieur des Etats-Unis.

Cela dit, les nombreux experts en informatique interrogés par OWNI font part de leurs doutes sur d’éventuelles portes dérobées dans SE Android. Radoniaina Andriatsimandefitra, thésard à l’Ecole supérieure d’électricité de Rennes :

D’après mon premier examen du code de SE Android, rien n’indique la présence de backdoors mises en place dans le but d’intercepter les données du téléphone. De plus, un code disponible en open source est relu par un bon nombre de personnes ce qui augmente la possibilité de détection avant usage même du produit.

Cependant, même si une telle chose paraît improbable, elle n’est pas à exclure.

Même avis pour Cédric Blancher, chercheur au laboratoire en sécurité informatique d’EADS Innovation Works :

La NSA prendrait un risque énorme à laisser traîner une backdoor dans son code, considérant la probabilité non négligeable que celle-ci soit découverte un jour.

L’argument open source revient sans cesse : parce que le code informatique de SE Android est vérifiable par quiconque souhaite mettre la main dans le cambouis, il semble peu probable que la NSA y ait inséré une porte dérobée. La densité du code de SE Android pourrait néanmoins réserver des surprises : “On pourrait y découvrir un cheval de Troie dans seulement dix ans !”, lance un ingénieur informatique.

Sous-traitance bon marché

En fait, l’intérêt de la NSA à rendre publique et libre d’accès une extension de sécurité pour Android se niche ailleurs. La licence libre est une nouvelle façon pour les services de renseignement américains d’imposer leurs propres standards de sécurité aux téléphones du monde entier. La pilule passe mieux que lors d’une annonce de collaboration NSA/Microsoft.

Mais l’open source a un autre avantage pour la NSA. Selon Radoniaina Andriatsimandefitra :

En agissant de la sorte, elle s’offre la possibilité de déléguer une partie du développement et de la maintenance à des développeurs issus de la communauté libre.

Un code de sécurité maintenu et enrichi gratuitement par une communauté de fans, que rêver de mieux pour la NSA ? Pas sûr, cela dit, que l’agence de sécurité rende la pareille, d’après Cédric Blancher :

Ils se serviront sans doute de SE Android comme socle à d’autres développement conservés en interne.

Ces développeurs contribueront peut-être aussi aux avancées du futur smartphone destiné aux soldats de l’armée américaine. Qui, comme par hasard, tourne sous Android.

Photos par Scarigamy (CC-bysa) et Solo (CC-byncsa)

Laisser un commentaire